Outbound Server 방화벽 정책

본 문서는 Outbound Server 환경에서 클라이언트 PC, DMZ 구간(SFS Relay / Proxy), 외부 SaaS(RBI Signaling, RBI Media) 간의 통신을 위한 방화벽 정책(Outbound Rule) 을 정의하고 있습니다.

알림

이 방화벽 정책은 SHIELD Gate를 사용하며, DMZ(내부)에 위치한 TURN 서버를 활용하는 경우에만 적용됩니다.

만약 방화벽에서 모든 소스(any, *)를 대상으로 UDP 포트 전체를 개방할 수 있는 환경이라면, 내부 TURN 서버를 거치지 않고 외부 SaaS에 위치한 TURN 서버를 직접 사용해도 무방합니다.

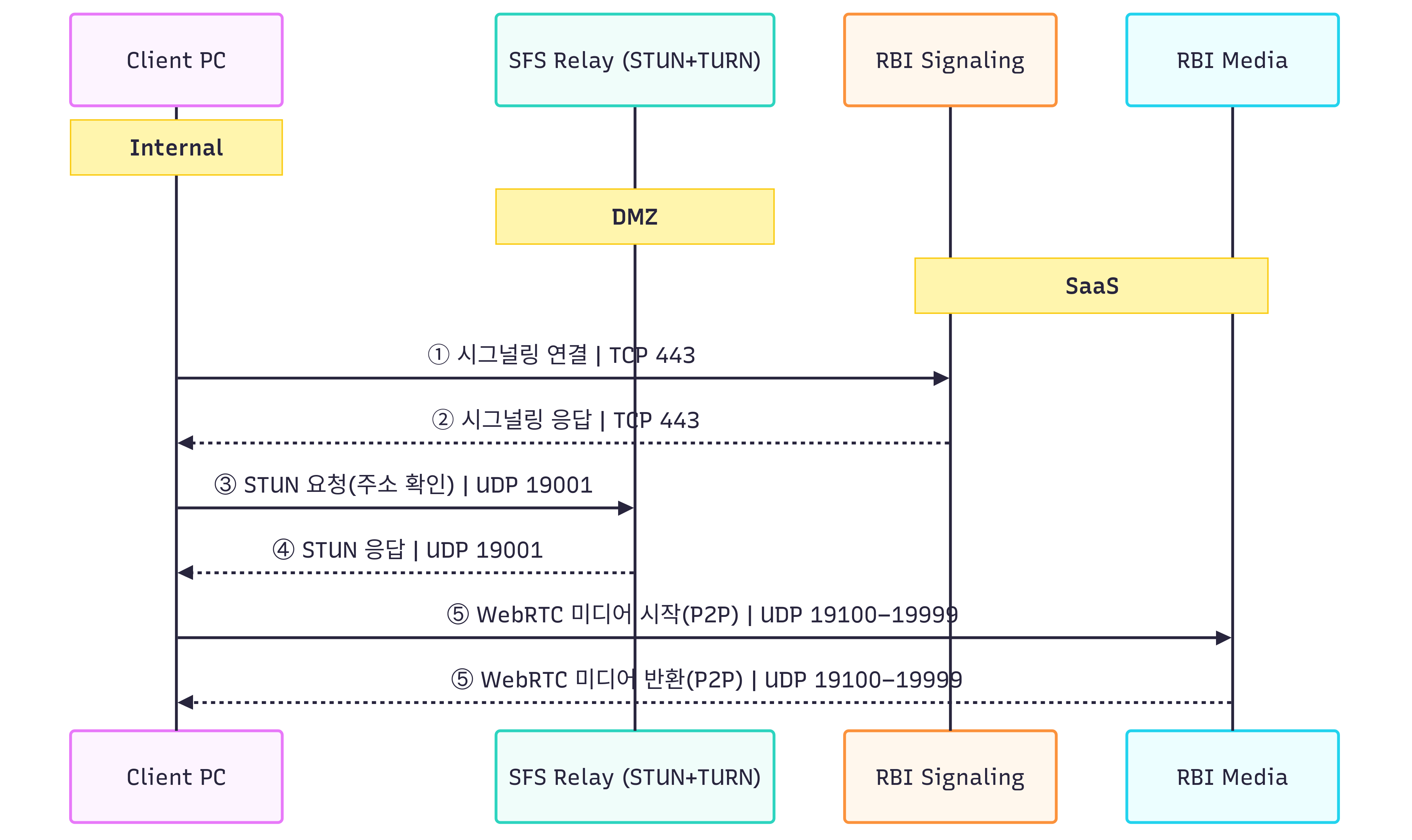

1. P2P 통신 (STUN 직결)

- 클라이언트 PC가 외부 RBI Media 서버와 직접 WebRTC P2P 연결을 맺는 경우의 방화벽 정책

| 출발지 | DMZ | 도착지 | 프로토콜/포트 | 설명 |

|---|---|---|---|---|

| Client PC (Internal) | → | RBI Signaling (SaaS) | TCP 443 | 시그널링 연결 |

| Client PC (Internal) | → SFS Relay (DMZ) | UDP 19001 | STUN 요청 | |

| SFS Relay (DMZ) | → Client PC (Internal) | UDP 19001 | STUN 응답 | |

| Client PC (Internal) | → | RBI Media (SaaS) | UDP 19100–19999 | WebRTC 미디어 (송신) |

| RBI Media (SaaS) | → | Client PC (Internal) | UDP 19100–19999 | WebRTC 미디어 (수신) |

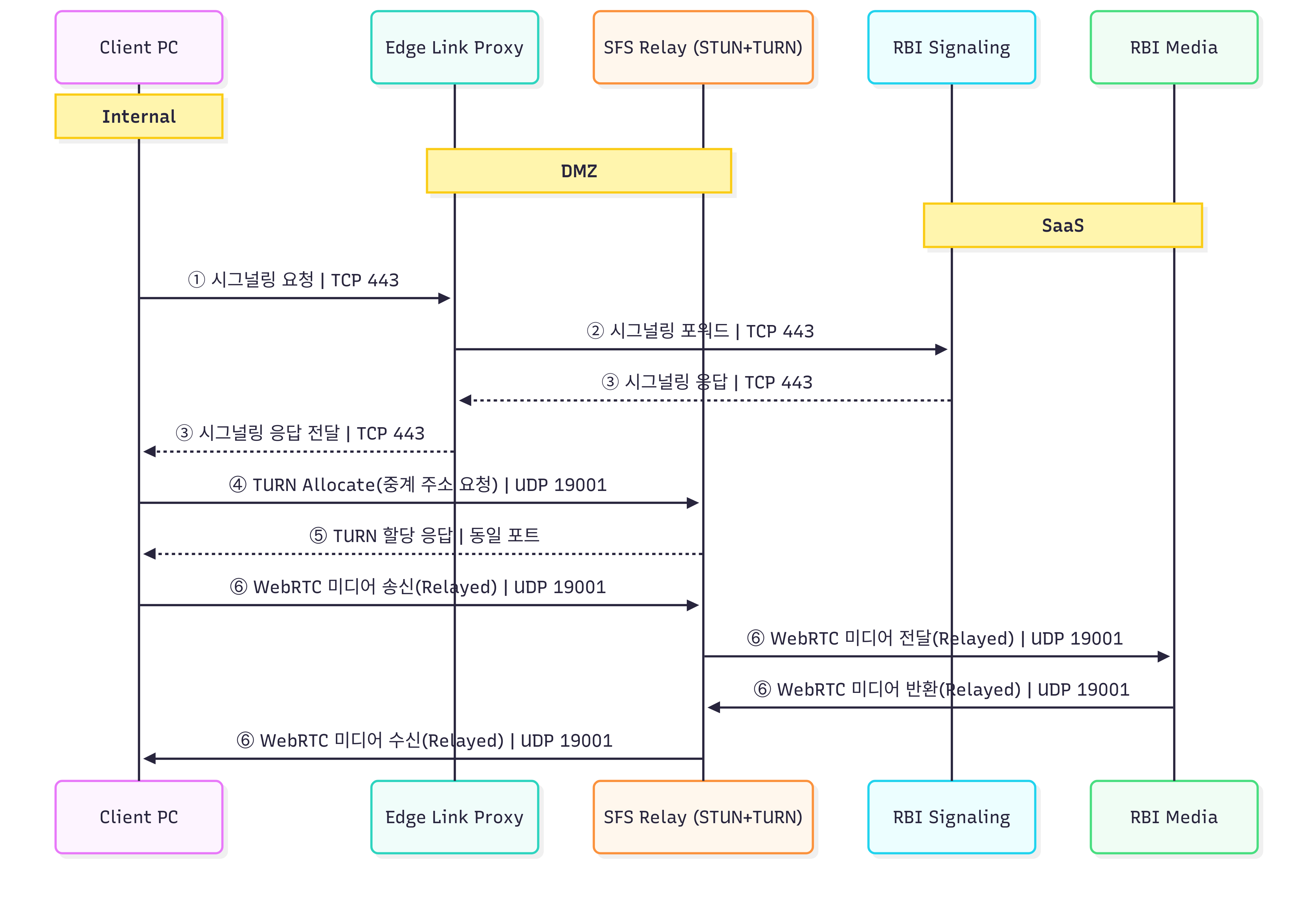

2. Proxy 경유 통신 (TURN 중계)

- 클라이언트 PC가 DMZ 내 Proxy 및 SFS Relay 서버를 통해 외부 RBI Media와 TURN 릴레이 통신을 하는 경우의 방화벽 정책

| 출발지 | DMZ | 도착지 | 프로토콜/포트 | 설명 |

|---|---|---|---|---|

| Client PC (Internal) | Edge Link Proxy (DMZ) | RBI Signaling (SaaS) | TCP 443 | 시그널링 연결/포워드 |

| Client PC (Internal) | SFS Relay (DMZ) | UDP 19001 | TURN Allocate 요청 | |

| SFS Relay (DMZ) | Client PC (Internal) | UDP 19001 | TURN Allocate 응답 | |

| Client PC (Internal) | SFS Relay (DMZ) | RBI Media (SaaS) | UDP 19001 | WebRTC 미디어 릴레이 (송신) |

| RBI Media (SaaS) | SFS Relay (DMZ) | Client PC (Internal) | UDP 19001 | WebRTC 미디어 릴레이 (수신) |

3. 요약

- 시그널링: TCP 443

- STUN/TURN: UDP 19001 (공통 사용)

- P2P 미디어 전송: UDP 19100–19999 (직결 시)

- Relay 미디어 전송: UDP 19001 (Proxy 경유 시/TURN)