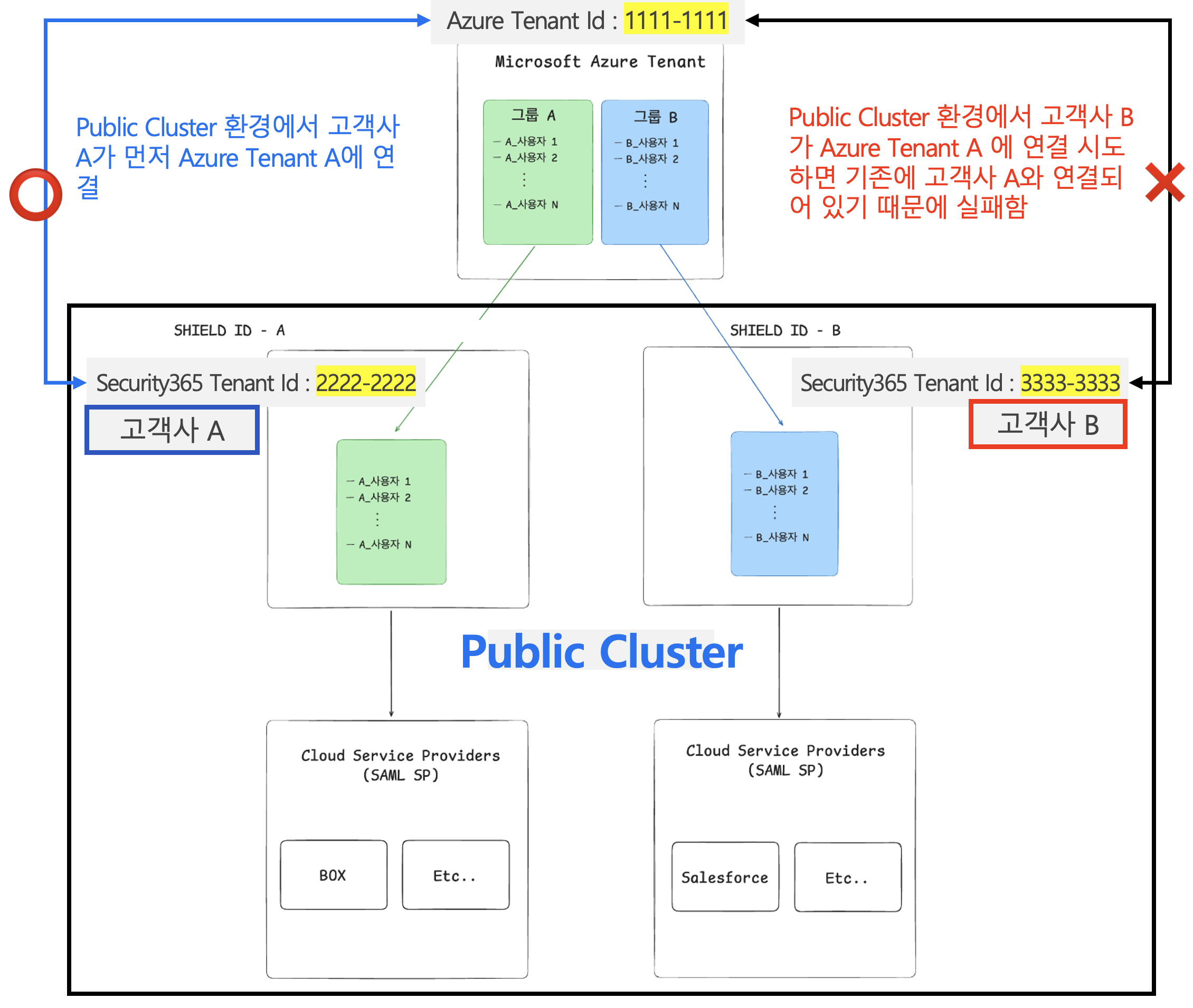

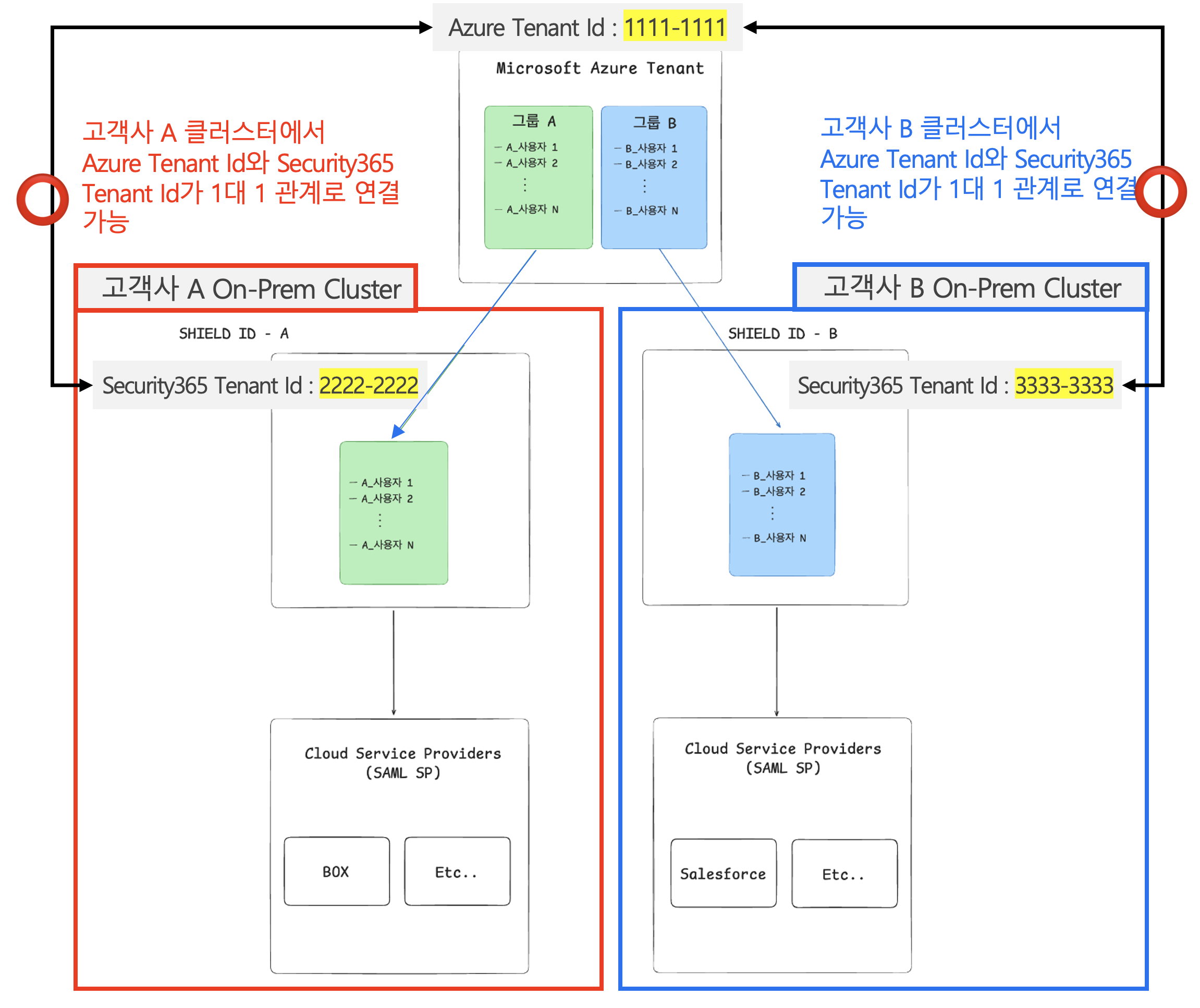

Azure Single Tenant 환경에서 Multi Company 그룹 관리 및 SHIELD ID 통합 설정

요약

해당 가이드는 Microsoft Azure Single Tenant 환경에서 계열사를 그룹으로 나누고, 각 그룹에 SHIELD ID를 설정하여 독립적인 인증 흐름을 관리하는 방법을 설명합니다. 또한, SAML 기반의 SP(Service Provider) 통합 방법도 소개합니다.

사전 작업

이 가이드를 참고하여 진행하기 전에 다음 항목이 준비되어야 합니다.

Azure 환경 설정

- Microsoft Azure Tenant 한 개

- Azure AD 그룹 생성

- 그룹 A : 계열사 A의 사용자 포함

- 그룹 B : 계열사 B의 사용자 포함

SHIELD ID 환경 설정

- SHIELD ID 두 개 (물리적으로 분리되어 있는 SHIELD ID를 뜻함)

備考

-

⚠️ Public Cluster 환경의 SHIELD ID를 통해 동일한 Microsoft Azure Tenant ID를 설정할 경우 하나의 SHIELD ID 테넌트에만 등록 가능 (제약사항)

-

✅ 각 고객사 On-Premise Cluster 환경에 SHIELD ID 구축 후 동일한 Microsoft Azure Tenant ID를 설정할 경우

- Microsoft OpenID 로그인을 위한 리디렉션 URI 등록:

- Microsoft Entra ID에서 앱 등록 메뉴로 이동

- Security365Auth 앱 검색 및 선택

- 인증 메뉴에서 다음 URI 등록:

https://{온프레미스 SHIELD ID 접속 도메인}/SCCloudOAuthService/openid/v2/callback/code

기타 요구사항

- SAML SP 적용 시 서비스 계정 준비 (e.g. Salesforce, Box 등)

설정

SHIELD ID에서 사용자 동기화 및 Microsoft 로그인 설정

- SHIELD ID 관리센터에 로그�인

- SHIELD ID-A : 그룹 A와 동기화

- SHIELD ID-B : 그룹 B와 동기화

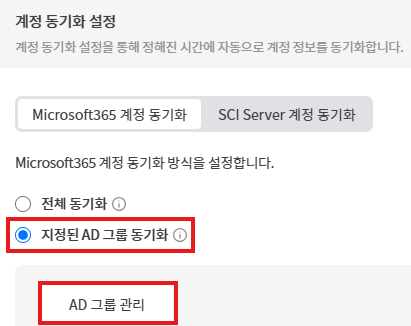

- 사용자 동기화 설정

- 설정 → 계정 동기화 설정 → 지정된 AD 그룹 동기화 메뉴로 이동

- 그룹 A 또는 그룹 B를 선택하여 동기화

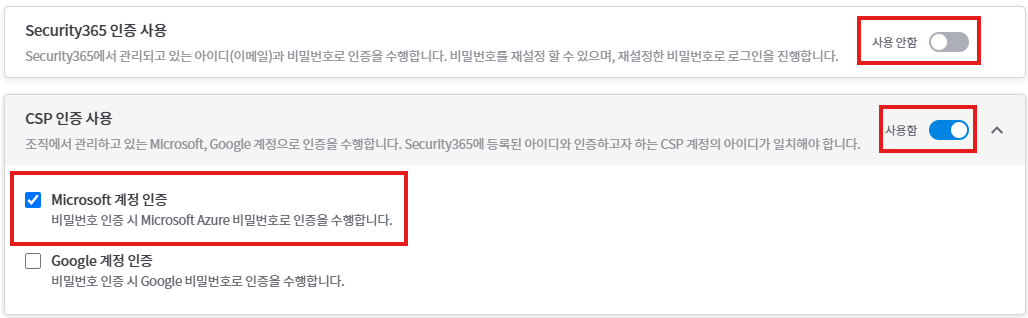

- Microsoft 로그인 설정

- 설정 → 사용자 인증 설정 → CSP 인증 사용 활성화

- Security365 인증 비활성화 (Microsoft 계정 인증만 활성화)