제품 소개

왜 SHIELDEX File이 필요한가?

이메일 첨부 파일, 파일 공유 서비스, 클라우드 스토리지 등을 통한 악성 파일 유입이 주요 공격 벡터로 떠오르고 있습니다.

기존의 안티바이러스나 샌드박스는 파일의 악성 여부를 탐지하는 방식으로, 제로데이 공격이나 변종 악성코드에 취약하며 지속적인 업데이트가 필요합니다.

SHIELDEX File의 접근 방식

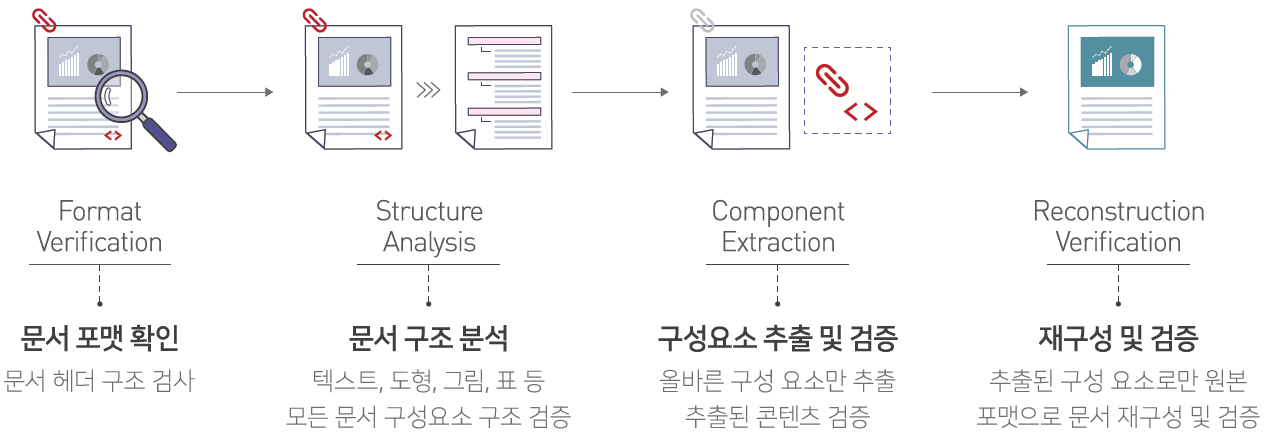

SHIELDEX File은 탐지 방식이 아닌 CDR(Content Disarm & Reconstruction) 기반의 추출·재구성 방식으로 작동합니다.

악성 여부와 관계없이 안전한 콘텐츠만 추출하여 새 파일로 재구성하므로, 알려지지 않은 위협도 사전에 차단할 수 있습니다.

처리 예시

- 확장자 위변조 공격: 문서 포맷 확인을 통해 확장자와 실제 파일 포맷이 일치하지 않는 위장된 악성 파일 유입을 차단합니다.

- 매크로 기반 공격: 매크로를 식별하여 문서 열기 시 자동 실행되는 악성코드 공격을 차단합니다.

- 스크립트 기반 공격: JavaScript, VBScript 등 스크립트를 식별하여 피싱 사이트 연결 및 악성코드 다운로드 공격을 차단합니다.

- 외부 링크 기반 공격: 외부 링크를 식별하여 악성 사이트로의 자동 연결 공격을 차단합니다.

- 스테가노그래피 기반 공격: 이미지에 숨겨진 악성코드를 식별하여 이미지 파일 내 악성코드 실행 공격을 차단합니다.

CDR vs 기존 보안 기술

| 항목 | 안티바이러스 / 샌드박스 | CDR |

|---|---|---|

| 작동 원리 | 시그니처 / 행위 기반 탐지 | 제로 트러스트 기반 추출·재구성 |

| 제로데이 대응 | 탐지 실패 가능 | 위험 요소 식별 후 안전한 콘텐츠만 추출하여 대응 |

| 처리 속도 | 느림 | 높음 |

| 시스템 부담 | 높음 | 낮음 |

| 업데이트 의존성 | 시그니처 DB 업데이트 필요 | 업데이트 의존성 없음 |

주요 특징

| 특징 | 설명 |

|---|---|

| 제로데이 공격 대응 | 안전한 콘텐츠만으로 파일을 재구성하여 알려지지 않은 잠재적 위험 원천 차단 |

| 고성능 처리 | 고성능 무해화 엔진 기반으로 빠른 처리 (샌드박스 실행 과정 불필요) |

| 다양한 포맷 지원 | MS Office, PDF, 한컴오피스, HTML, JSON, 이미지, 압축 파일(ZIP/TAR/7Z) 등 광범위한 포맷 지원 |

| 상세 분석 | 6단계 위험도 시각화(안전→의심→경고→위험→심각→위변조) 및 포렌식 데이터 제공 |

| 스테가노그래피 탐지 | 이미지에 숨겨진 악성코드 탐지 및 제거 |

| 유연한 정책 관리 | 파일 유형별 세부 정책, 사용자/그룹 별 정책, 정책 변경 이력 관리 지원 |

적용 환경

- 이메일 게이트웨이: 이메일 첨부 파일 무해화

- 웹 게이트웨이: 웹을 통한 파일 다운로드 무해화

- 망연계 환경: 망분리 환경에서 파일 전송 시 무해화

- 클라우드 스토리지: 클라우드 파일 공유 서비스 연동

- API 연동: REST API를 통한 다양한 시스템 연동